26/10/2013

O zagrożeniach związanych z wykorzystywaniem telefonu komórkowego pisaliśmy już wielokrotnie. Ponieważ kolejne informacje ujawnione przez Edwarda Snowdena sugerują, że NSA podsłuchiwała 35 głów państw, w tym kanclerz Niemiec, Angelę Merkel, spróbujmy zastanowić się jak od strony technicznej NSA mogła tego dokonać.

Podsłuch telefonu komórkowego

Telefony komórkowe, a raczej komunikację prowadzoną za ich pomocą, można podsłuchać na (co najmniej) 3 różne sposoby:

1. Podsłuch telefonu na warstwie protokołów komunikacji GSM.

Podsłuchujący podstawia fałszywy BTS (stację bazową), do której podłącza się telefon ofiary. Fałszywą stację bazową, czyli tzw. IMSI Catcher, popularnie zwany “jaskółką” można albo kupić (ale ceny oficjalnych oscylują w okolicy miliona dolarów a ich sprzedaż jest limitowana do służb) albo zrobić samemu, m.in. przy pomocy USRP i OpenBTS.

Jak działa IMSI Catcher?

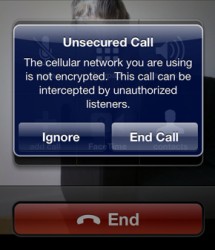

Po włączeniu IMSI Catchera, telefony komórkowe w okolicy zauważają, że pojawił się mocniejszy sygnał sieci i przepinają się na fałszywy nadajnik. Fałszywy nadajnik z kolei łączy się z oryginalną siecią, aby przechwycone komórki mogły wykonywać i odbierać połączenia. Jest to klasyczny atak Man in the middle — będąc w środku komunikacji, fałszywy BTS wcale nie musi łamać szyfrowania protokołów sieci GSM, bo po prostu wymusza brak szyfrowania połączeń, korzystając z tego, iż większość telefonów komórkowych w żaden sposób nie sygnalizuje swojemu właścicielowi, że podłączyło się do sieci GSM bez szyfrowania.

Brak szyfrowania pozwala fałszywemu BTS-owi na podsłuchiwanie rozmów, SMS-ów, transmisji pakietowej (internet). Podsłuchiwane połączenia można oczywiście nagrywać. Dodatkowymi funkcjami fałszywego BTS-a jest korelacja danych, czyli możliwość namierzenia osoby, która zmieniła telefon (ale korzysta z tej samej karty) lub zmieniła kartę SIM (ale korzysta z tego samego telefonu) lub zmieniła kartę SIM i telefon jednocześnie (ale dalej wykonuje połączenia na te same numery).

2. Podsłuch telefonu na warstwie innych niż GSM protokołów komunikacyjnych, np. poprzez interfejs sieci bezprzewodowych Wi-Fi.

Większość smartphone’ów ma interfejsy Wi-Fi, których użytkownicy nie wyłączają, kiedy przestają korzystać z sieci bezprzewodowej Wi-Fi (wychodzą spoza jej zasięgu). Wtedy taki telefon, np. schowany w kieszeni w trakcie podróży po mieście, co jakiś czas skanuje okolicę w poszukiwaniu SSID znanych mu sieci Wi-Fi …i jeśli widzi znajomą sieć (np. hotspot w kawiarni, do którego już kiedyś się podłączaliśmy), to łączy się z nim automatycznie — a po połączeniu, wiadomo, część aplikacji ożywa; odbiera się poczta, synchronizują się wiadomości na Facebooku, itp.

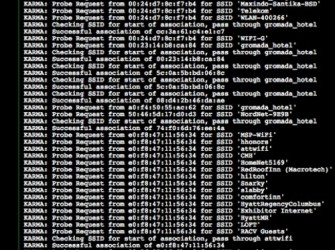

W tym przypadku atak polega na podstawieniu fałszywego access-pointa, który wykrywa próby wyszukiwania przez telefon znanych mu sieci Wi-Fi i błyskawicznie uruchamia fałszywe access pointy o nazwach, których szukał telefon. To sprawia, że telefon myśli, że znalazł “znajomą” sieć i łączy się z fałszywym access pointem. Ten oczywiście podsłuchuje ruch internetowy smartphone’a lub wręcz modyfikuje go aby podsłuch był łatwiejszy, np. zamieniając próby połączeń HTTPS na HTTP (o ile serwer, do którego łączy się podsłuchiwany telefon jest źle skonfigurowany — taki atak, z wykorzystaniem sslstripa opisaliśmy na przykładzie warszawskiego Veturilo).

Pineapple Wi-Fi w akcji – lista SSID szukanych przez urządzenia i informacje o tych urządzeniach, które podłączyły się z fałszywym AP

3. Podsłuch telefonu na warstwie (złośliwej) aplikacji.

Nagrania rozmów i SMS-y możemy także wykradać z telefonu przy pomocy złośliwej aplikacji, którą nieświadomie zainstalowała ofiara na swoim telefonie (bo myślała, że to inna użyteczna aplikacja, por. aplikacja ukradkiem fotografująca twój dom) lub którą ktoś zainstalował ofierze w momencie, w którym spuściła ona swój telefon z oczu (np. zostawiła go w hotelowym pokoju przed wyjściem na basen).

Ale to nie wszystkie możliwości: czasem jeden SMS wystarczy, aby przejąć czyjś telefon. Zainfekować telefon złośliwą aplikacją możemy także poprzez zwykłe wejście na stronę internetową z poziomu przeglądarki w telefonie…

Aplikacje służące do podsłuchu korzystają z mikrofonu i głośnika; nagrywa to co mówi ofiara, i to co słyszy (często ma także dodatkowe funkcje, np. robienie zdjęć, wgrywanie innego oprogramowania).

Warto tu podkreślić, że korzystanie z szyfrowania transmisji (nawet na poziomie karty SIM, jak w przypadku Angeli Merkel) nie ma wpływu na tego typu podsłuch — on odbywa się bowiem na końcówce kryptograficznej — tzn. przed zaszyfrowaniem słów ofiary i po rozszyfrowaniu słów rozmówcy ofiary.

Inne rodzaje podsłuchu rozmów telefonicznych

Rozmowa telefoniczna może zostać podsłuchana na łączach operatorskich. W końcu stojące w polach BTS-y łączą się przewodowo (niekiedy z wykorzystaniem infrastruktury internetowej) z “centralą” sieci GSM. Jeśli połączenie pechowo przechodzi przez punkt wymiany ruchu, w którym NSA zainstalowało swoją sondę PRISM lub XKEYSCORE to jest szansa, że rozmowa została przechwycona (pytanie czy w ogóle była szyfrowana, jeśli tak, to czy NSA ma backdoora lub moc obliczeniową która pozwoli złamać szyfrowanie?).

Nie zapominajmy także o mikrofonach kierunkowych/laserowych. Za ich pomocą można z dużych odległości wyłapywać dźwięki, także osób rozmawiających przez telefon. Są też metody analizy ulotu elektromagnetycznego (por. jak NSA podsłuchiwała faksy UE)…

Jak ochronić się przed podsłuchem?

O ogólnych technikach ochrony przed inwigilacją już kiedyś pisaliśmy w tekście pt. “Służby czytają nasze SMS-y, jak się zabezpieczyć przed inwigilacją”. Poniżej wypisujemy najważniejsze porady dla posiadaczy telefonów komórkowych:

- Aktualizuj oprogramowanie i system operacyjny twojego telefonu. Dzięki temu zmniejszysz ryzyko wykorzystania podatności służącej do zainstalowania ci na telefonie złośliwej aplikacji

- Blokuj dostęp do ekranu twojego telefonu; jeśli to możliwe ustaw coś więcej niż tylko 4 cyfrowy PIN i włącz opcję czyszczenia zawartości telefonu w przypadku 10 błędnych prób podania kodu dostępu. Dzięki temu przypadkowy znalazca twojego telefonu nie dostanie się do twoich danych, a znajomi nie wykorzystają chwili nieuwagi, żeby doinstalować ci złośliwą aplikację. Pilnuj też bezpieczeństwa swojego komputera — NSA inwigiluje telefony wykorzystując to, że synchronizują się z komputerami.

- Wyłączaj interfejsy komunikacyjne, z których nie korzystasz (Wi-Fi, Bluetooth, NFC). Wyłącz także “automatyczne podłączanie się do znanych sieci Wi-Fi”. Dzięki temu atak opisany w punkcie 2 atak z wykorzystaniem fałszywego access-pointa będzie trudniejszy.

- Jeśli twój telefon wspiera VPN, skonfiguruj go i ustaw aby zawsze był włączony. To uchroni cię przed skutkami ataku z wykorzystaniem fałszywego access-pointa, opisanego w punkcje 2.

- Sprawdź czy twój telefon informuje o nieszyfrowanych połączeniach z siecią GSM — i jeśli to możliwe, spróbuj zablokować tego typu połączenia.

Przede wszystkim jednak, jeśli obawiasz się podsłuchu, wrażliwe sprawy poruszaj tylko w rozmowach w 4 oczy, na terenie, który uprzednio został sprawdzony przez odpowiednią firmę pod kątem podsłuchów.

Nie tylko to o czym mówimy jest ważne…

Na koniec warto zwrócić uwagę na to, że nie zawsze ważna jest sama treść rozmowy przez telefon. Czasem wystarczy pozyskać wiedzę, że właściciel danego telefonu komórkowego w danym czasie przebywał w danym miejscu. I że w tym samym miejscu i czasie była także inna osoba. Pozyskanie tego typu informacji — zgadliście — też jest możliwe dzięki telefonom komórkowym, których położenie można przecież precyzyjnie lokalizować.

Przypomnijmy, że taką lokalizację już się stosuje — zarówno na poziomie operatora GSM (w Polsce chciano wprowadzić specjalne prawo ułatwiające zbieranie danych na temat historycznych lokalizacji Polaków) jak i na poziomie innych interfejsów komunikacyjnych; w Wielkiej Brytanii supermarkety analizują którymi alejkami najczęściej chodzą klienci przy pomocy przechwytywania ich sygnału. To samo Rosjanie chcą wdrożyć w swoim metrze… ale tak naprawdę każdy, bardzo niskim kosztem, może sobie zbudować inwigilującą posiadaczy telefonów komórkowych infrastrukturę (sieci reklamowe w Londynie już z niej korzystają). Podobno prezydent Obama z tego powodu podróżuje z przenośnym BTS-em, który anonimizuje jego numer IMSI.

Zostaw telefon w domu

Idąc na weekendowy spacer, zostawcie komórkę w domu, przypomnijcie sobie jak czuliśmy się 15-20 lat temu, kiedy użycie telefonu komórkowego nie było tak powszechne. Zdjęcie spotkanego w parku kota możecie przecież równie dobrze zrobić zwykłym aparatem — spokojnie, na Facebooka wgracie je po powrocie do domu. Przez to godzinne opóźnienie świat się przecież nie zawali…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“zmieniła kartę SIM i telefon jednocześnie (ale dalej wykonuje połączenia na te same numery).” Ekipa z The Wire wiele by dała za takie coś :)

Gdzieś mam materiały promocyjne softu służącego do wykrywania zamkniętych “klik” komórek czyli grup telefonów które nie wykonują połączeń poza swoją bardzo małą grupę (co jest anomalią w sieci). To że czegoś nie ma w serialu o policjantach z całą pewnością nie znaczy o tym że nie jest dostępne dla służb.

Co więcej warto dodać że w Polsce za inwigilacje obywateli płacą koncerny telekomunikacyjne i są zobowiązane instalować konieczny sprzęt, więc z lipnymi BTSami fatygują się raczej prywaciarze…

Co to się dzieje, każdy chce wiedzieć wszystko o innych WTF?

Może nie ma swojego życia? :D

A może po prostu takie informacje łatwo przekuć na kasę /

władzę / wpływy.

A mój telefon często gubi zasięg, czasami w tym samym miejscu w pokoju mam jedną kreskę, innym razem wszystkie, a jeszcze innym w ogóle nie mam zasięgu, nie wiem czy to wina androida, czy może ktoś mnie podsłuchuje, bo moim zdaniem to ciekawe zjawisko.

Użyj garnka: https://niebezpiecznik.pl/post/lifehacking-jak-zwiekszyc-zasieg-3g-modemu-usb-video/

Dodam, że jakiś czas temu w ogóle z tym problemu nie

miałem, pojawiło się to jakoś 3-4 miesiące temu, wcześniej wszystko

wydawało się być OK. Ale dzięki.

Może bateria ci już siada? Mi z jakiś rok temu w mojej starej nokii 6151 podobne rzeczy się działy, pomogła wymiana bateryji na nowszy model ;).

@Alfredo – to może być problem z telefonem, ale nie koniecznie – w 3G jest to zupełnie normalne zjawisko (tzw. “oddychanie komórek”), ustaw telefon żeby korzystał tylko z 2G. Powinno być lepiej.

Co do IMSI catchera, to jak każdy artykuł, który na ten temat czytałem – pomija wiele aspektów i stwarza wrażenie jak by to była bułka z masłem. Podsłuchiwanie przy pomocy fałszywego BTSa przypadkowych osób jest w miarę łatwe, ale podsłuchiwanie ściśle określonej osoby nie jest trywialne. Tak naprawdę jedyne sensowne zastosowanie tegoż urządzenia, to tereny nie pokryte zasięgiem żadnego operatora, metro, podziemia itp. W każdym innym wypadku narażamy się na problemy.

“Po włączeniu IMSI Catchera, telefony komórkowe w okolicy zauważają, że pojawił się mocniejszy sygnał sieci i przepinają się na fałszywy nadajnik” – spore uproszczenie. Przede wszystkim musimy znać operatora subscribera, którego chcemy podsłuchiwać. Po drugie jeśli dana osoba ma już aktywną rozmowę, to nie ma możliwości “przejęcia” takiej rozmowy, bo to nie telefon decyduje wtedy o przepięciu na innego BTSa. Trzeci aspekt – w zależności od mocy (a nawet przy dużej mocy wcale nie ma gwarancji, że telefon wybierze właśnie naszego BTSa) zobaczymy dziesiątki jeśli nie setki IMSI, IMEI itd., skąd będziecie wiedzieć, które jest to, które chcecie podsłuchiwać? (dodatkowo przypominam, że jeśli jednak prawdziwa sieć przejmie subscribera w trakcie rozmowy – o co raczej nie ciężko w zurbanizowanym środowisku – nie będzie możliwości dalszego podsłuchu, aż do końca rozmowy). Dodatkowo trzeba też powiedzieć o rzeczy najważniejszej – operator na którego częstotliwości będzie działać IMSI catcher bardzo szybko zorientuje się co jest grane i pozna naszą lokalizację. Wystarczy, że chociaż jeden telefon w zasięgu naszego catchera (który z niego nie skorzysta bo np. będzie na jego skraju) zaraportuje do swojej sieci o jego widoczności…

“Rozmowa telefoniczna może zostać podsłuchana na łączach operatorskich. W końcu stojące w polach BTS-y łączą się przewodowo (niekiedy z wykorzystaniem infrastruktury internetowej) z “centralą” sieci GSM.” – Takie BTSy raczej nigdy nie łączą się przewodowo – to by się po prostu nie opłacało. Mają za to radiolinie do innych BTSów.

@hydralisk w sluzbach robisz? ;] Chyba nie, bo wiedzialbys ze jaskółkę bierze sie na konkretną osobę. Zna sie jej numerki od operatora albo z innych zrodelek.

Jaskolki maja tez f. wyszukiwania i zawezania celu z wielu podpietych subscriberow. poza tym one sa po to w walizkach i z aku zeby mozna bylo je latwo przemieszczac. robote sie robi z forda ;]]

a na radiolinie sa sposoby a niektore z sieci gsm rutuja ruch po kablach wiec i przez iksy toto przechodzi albo lata na dedykach co tez mozna wylowic tu i ówdzie ;]

@Mirek – Nie no bądźmy poważni, jeśli chodzi o służby, to oni nawet nie potrzebują takiego sprzętu w większości przypadków. No może za wyjątkiem sytuacji gdy nie są znane personalia inwestygowanej osoby lub nie jest znany jej numer – np. używa niezarejestrowanego tel “na kartę” …

Ja pisałem raczej z myślą o zwykłym Kowalskim, który ma zbędne $1500 – 2000.

Czy Twój operator to nie przypadkiem Play? Ja mam to samo. Spróbuj ręcznie wybrać operatora.

jedyna metoda ochrony to faktycznie tylko rozmowa kodem i szyfrowanie, aktualizacja softu w telefonie nic nie da na 100% amerykancy do kazdego fona maja backdoora, jesli nie wbija sie na fona bo sam napiszesz jego oprogramowanie to juz maja cie po stronie operatora

Tak swoją drogą może zaczynam tworzyć jakieś teorie

spiskowe, ale w kontekście całego zamieszania wokół działań NSA

dziwne działania Nokii nagle zaczęły mieć dla mnie sens. Rozwijali

świetny system operacyjny (Maemo), który moim zdaniem naprawdę miał

szansę zawojować rynkiem. Jedyne czego było mu trzeba to nieco

mocniejszy soft (procesor 400 MHz z czasów Nokii N800 to trochę za

mało jak na takiego Linuksa) i zainteresowanie ze strony

deweloperów (a o to trudno, gdy sam producent wypuszcza na rynek

pojedyncze urządzenia z tym systemem). Maemo było otwarte w

znacznie większym stopniu niż taki Android. W dodatki w doskonały

sposób integrowało rozmaite sposoby komunikacji. Nowe konto SIP,

GG, Skype czy e-mail po prostu dodawało się w ustawieniach

systemowych i od tego czasu wszystkie wiadomości integrowały się z

systemem (wspólny caller, program do obsługi wiadomości, książka

telefoniczna itp.). W perspektywie zintegrowanie tego wszystkiego z

oprogramowaniem szyfrującym nie powinno być trudne. Oj, komuś chyba

musiał się ten pomysł bardzo nie spodobać…

Do każdego nie. Wątpie, żeby grzebali przy BlackBerry :)

@Atlantis: Część pracowników w czasie wojen wewnętrznych

pomiędzy managerami Nokii wyemigrowała z i założyła własną firmę –

Jolla. Rozwijają koncepcję telefonu, który bazuje na Linuksie

(Tizen / Maemo -> Mer -> Sailfish).

@pawel – nie muszą. Mają bezpośrednią wbitkę do RIMu

@Paweł w BB nie muszą grzebać RIM załatwia dostęp.

jerze 20 pływa kaczka bokiem skacząca rybka 7

Nie wydaje mi się, by podsłuchiwanie obywateli na masową skalę było w najbliższym czasie możliwe. Może za ileś lat, gdy będzie możliwa analiza milionów rozmów na sekundę przez komputery – być może tak będzie. Teraz chyba jeszcze nie ma takich możliwości technicznych? A może się mylę…

mylisz się , od kilkunastuu lat jest już realizowane

Nie trzeba koniecznie analizować treści – same metadane

dostarczają sporo informacji o delikwencie (do tego nie trzeba

super maszyn, przez analizę metadanych można wytypować tzw. bad

actor’a i dopiero po tym zacząć analizować treść jego

komunikacji).

Mylisz się, BigDate od IBM-a ma na celu 95% skuteczności mapowania rozmów, teraz jest ponad 80% (Irak, Afganistan, itp.) biorąc pod uwagę że sam czasem przy słabej jakości połączenia wyłapuję 3/4 słów jak widać automat jest już lepszy a to postępuje….

Przykład z przed kilku lat: fotka 20mb z kilkoma postaciami po analizie z wykorzystaniem sieci neuronowych to przecież kilka kb danych, a kilka lat temu słyszałem o polskich projektach o wydajności <1s na cywilnym sprzęcie.

Myślę, że głowy z NSA dużo więcej mogą niż nam się zdaje!

Ja telefonu na spacery już od dawna nie zabieram, w pracy zastępuje mi jedynie zegarek. Choć kiedyś było zupełnie inaczej, nie mając go przy sobie czułem się jak bez ręki (czasy szkolne).

A ja, jak miałem swojego pierwszego Alcatela, to jak mi

zadzwonił na ulicy, to się ludzie oglądali.

wszyscy wysoko postawieni chca inwigilacji, swiadomi ktorzy stoja nizej w galezi biurokracji chca anonimizacji…

Android tez informuje użytkowników o podłączeniu do

niebezpiecznej sieci ?

Z tego co czytałem to NSA ma w Polsce, gdzieś na granicy z Kaliningradem bazę i mogą stamtąd podsłuchiwać wszystkie rozmowy telefoniczne w promieniu 1000 km. Informacja pojawiła się kilka dni temu na jakimś dużym portalu. Żaden ze sposobów który podaliście nie pasuje do tego. Te instalację rząd USA ma w wielu krajach, są tam silne anteny, też takie charakterystyczne kuliste budynki…Być może NSA ma dostęp do tego co zbiera google-car, raczej na pewno ma, może im to w jakiś sposób ułatwia podsłuchy, praktycznie nie ma szans się przed tym ochronić w kraju jak Polska która zawsze gorliwie współpracuje (vide więzienia CIA), tak że my tu jesteśmy jak w Big Brother i czas przywyknąć.

Jakbyś częściej czytał branżówke to byłbyś świadom tego że

temat poruszany był dziesiątki razy. Mowa o Echelon. Pozdrawiam

;)

@Joasia

Czy Pani jest Joasią od Qubes OS?

Ja od kad mam telefon zawsze wylaczam wszystko czego nie uzywam, czy to wifi, niebieski zab czy cokolwiek innego. Raz, ze jest to duza oszczednosc energii(znajomi mi sie dziwia, ze mi ponad tydzien bateria trzyma, kiedy im ten sam model telefonu trzyma 3 dni). Dwa, ze jest bezpieczniej.

Po co komu przez 2 dni wlaczone wifi ktore bedzie nie uzywane? Tego nie rozumiem.

Ale poza tym, jesli chodzi o samo bezpieczenstwo, to nie bede kolejny raz poruszac tego tematu, no ale bez przesady, wiekszosc postow tutaj o bezpieczenstwie jest przesadzona. 99% ludzi i tak nie zastosuje zadnych ze wskazowek, wszystko robi zle itp itp. A wychodzi z tego tyle, ze i tak prawie nikt nie jest poszkodowany, nigdy, bo po prostu nie sa celem zadnego ataku… Wiec po co to wszystko?

Mam takie pytanie, jeżeli urządzenie z włączonym wi-fi odpytuje acces-point’y o zapamiętane SSIDy to weryfikacja acces-point’a polega jedynie na sprawdzeniu nazwy? Jeśli to rzeczywiście tak trywialnie działa to jestem zniesmaczony. Dlaczego urządzenia nie porównują adresów MAC przed nawiązaniem połączenia?

Bo jedna sieć (jeden SSID) może mieć wiele AP?

Można wiedzieć, czy typowy Android informuje w jakiś sposób

o nie szyfrowanym GSM, a jeżeli nie, to co zrobić, aby informował

?

Panowie, ciekawy artykuł, ale zapomnieliście o jeszcze

jednym sposobie podsłuchu i chyba jednym z najniebezpieczniejszych

jaki się zapowiada a mianowicie na zwykłym… sniffingu pakietów i

to już na warstwie fizycznej wzwyż. Temat był poruszany w temacie

komórkowego masowego DDoS za pomocą kilku Motek. Aktualny firmware

(o ile się nie mylę) umożliwia przechwytywanie sms i deszyfrowanie

sesji o ile algorytm szyfrowania jest słaby a zazwyczaj jest

-A5/1.Zapewne pomocny będzie tu też HackRF który jest znacznie

tańszą alternatywą dla USRP i znacznie lepiej rozbudowany pod

względem RF niż wspomniana Motorola. Tak więc działa to w zasadzie

jak transparent proxy i trudno wyobrazić sobie detekcję takiego

delikwenta bo pracuje, jeśli chcemy, całkowicie pasywnie. Co do

przeciwdziałań to warto wspomnieć o zaopatrzeniu się m. in. w taką

torebeczkę:

http://www.kickstarter.com/projects/offpocket/off-pocket (nie

testowałem ale pomysł ciekawy)

Nie zapomniałem, uwzględniłem w akapicie dot. Xkeyscore.

– Siema stary

– Czesc

– Ty wodka za darmo na warszawskiej w ukrytym miejscu kolo brackiej!

– Zaraz bede!

Jak sasiad tez przyjdzie… to znaczy ze jestes podsluchiwany.

Ja nie wiem jak skonfigurować VPNa więc cały czas przez

telefon pi…le bez sensu; niech podsłuchują, niech zapisują, niech

im te serwery się roz….lą

@Soliusz Nie sprawdza mac ponieważ mac ap może być inny, np

jeśli zarejestrujesz się w sieci mc..alds to we wszystkich

oddziałach tej sieci znajdziesz ten sam ssid ale różne

mac.

Młode pokolenie zostało nauczone posiadania telefonu o każdej porze dnia i nocy, ciągłego używania go, a bez internetu młode pokolenie nie funkcjonuje.

Nie ma się co dziwić, że służby w każdym kraju skwapliwie z tego korzystają. Zbierają informacje, nie oznacza to że z nich korzystają.

Proponuję tym co się nie mogą obyć bez telefonu wszczepiać chipa w głowę, wtedy będą on-line 24/24h jak żywe roboty, jak się komuś z rządzących nie spodoba to zresetują takiego obywatela. Tego chcecie młodzi ?

Ja używam telefonu jak go potrzebuję, ale nie mam w nim aparatu fotograficznego bo takowy posiadam osobno jako lustrzankę, z internetu korzystam z komputera a nie z telefonu. Często telefon leży sobie gdzieś i nic złego się nie dzieje, nauczyłem już moich klientów, że jak coś chcą to nie napiszą maila, jak mają pilną wiadomość to niech zadzwonią jak nie odbiorę to się świat nie zawali a oni nie stracą. Co się okazuje – wszystko toczy się dalej, nikt nic nie traci a ile więcej spokoju mam – bezcenne.

Bardzo prosze o pomoc od 2 miesiecy mam podsluch na fonie i jak sie rozniez zorientowalam przy pomocy Laptopa rowniez jestem inwigilowana

“włącz opcję czyszczenia zawartości telefonu w przypadku 10 błędnych prób podania kodu dostępu”. Z pewnością kumple, zamiast instalowac złosliwe aplikacje celowo wpisza 10 razy zły kod, tak by zawartośc telefonu się usunęła. Genialne rozwiązanie!

Nie robisz backupów? Genialne rozwiązanie!

Odtwórz sobie owy backup w trakcie wypadu na piwo (czy innej tego typu okoliczności)…

@ Hrabia,

Chyba wytrzymasz kilka godzin bez wrzucania słitaśnych foci.

A co z redphone? Warto?

Jako alternatywa dla skypa – zdecydowanie. To jednak nie działa po GSM tylko przez WIFI.

Inna sprawą jest TextSecure – podobnie jak RedPhone napisany przez Moxiego, idealnie zastepuje apke do smsów przy czym szyfruje smsy zapisane w telefonie i przesyla zaszyfrowane do osob posiadajacych aplikacje TextSecure, do innych przesyla niezaszyfrowane.

Cytat: “BTS wcale nie musi łamać szyfrowania protokołów sieci GSM, bo po prostu wymusza brak szyfrowania połączeń”

Chyba IMSI Catcher może szyfrować połączenia własnym kluczem, zatem żaden telefon nawet nie parsknie o braku szyfrowania…

W telefonie karta SIM wylicza klucz do komunikacji na podstawie własnego losowego RAND i klucza Ki zawartego na karcie. A jak znacz klucz Ki to nie musisz się bawić w Imsi Catchera.

Chcecie powiedzieć, że urządzenia z WiFi rozsiewają w eter

wszystkie znane im SSID’y? Po co? Techniczna przyczyna jaka

jest?

Do tego oczywiście backdoory operatora komórkowego lub producenta sprzętu :)

Jakie backdoory u operatora? U operatora jest wymagana

prawem infrastruktura dla “Lawful interception”, jest to nawet dość

ustandaryzowane:

http://www.etsi.org/index.php/technologies-clusters/technologies/security/lawful-interception

np. taki: https://niebezpiecznik.pl/post/wiekszosc-telefonow-komorkowych-na-podsluchu/?similarpostY5110

“Sprawdź czy twój telefon informuje o nieszyfrowanych połączeniach z siecią GSM — i jeśli to możliwe, spróbuj zablokować tego typu połączenia.” a jak to sprawdzic?

Najlepsza metoda to stara nokia 3210. Może nie ochroni

przed podsłuchem przez służby, ale przed domorosłymi cwaniakami już

tak

Ja widziałem taki bajer, że po włączeniu specjalnego profilu w Noki 3310 można było jej używać jako podsłuchu(mikrofon wyłapywał dźwięki, wyglądała jak wyłączona, nie reagowała na nic oprócz specjalnej kombinacji klawiszy).

Czy jeśli mam Nokię 6310i to mnie poinformuje o połączeniu z fałszywą stacją bazową?

I czy gdy piszę do jakieś osoby szyfrem który wcześniej ustaliłem drogą realną(spotkaliśmy się u niego w domu) to to mi wystarczy? Ktoś może odczytać wiadomości?

“w Wielkiej Brytanii supermarkety analizują którymi alejkami najczęściej chodzą klienci przy pomocy przechwytywania ich sygnału”

W Polsce też … tylko za pomocą RFID w koszykach :)

Dziwne, że nie wypływa przy tej okazji sprawa amerykańsko-polskich instalacji wywiadowczo-podsłuchowych w Świadkach Iławieckich wybudowanych kiedyś jako JW 3042. Obecnie ta “JW” najpewniej posiada również dwa obiekty w Warszawie, jeden na Symczkowej 2 (adres jest pod nazwą tej jednostki w KRS), drugi w rejonie Strzygłowskiej/Rychnowskiej (jest od dawna w wikimapii jako obiekt nasłuchowy wywiadu i nazwa JW widniała pod tą lokalizacją na stronie UM Warszawa przy okazji badajże przeróbek kanalizacji). Tu o Echelonie w Świadkach Iławieckich gen. Czempiński i inne postacie http://www.youtube.com/watch?v=2WVoC4h57pE

[…] swoje gadżety do analizy i niebawem poznamy więcej szczegółów? Kiedy kilka dni temu pisałem jak ustrzec się podsłuchu telefonu, wyczulałem w artkule na przyjmowanie prezentów w trakcie delegacji — mam nadzieję, że […]

Co za brednie, karta wifi nie komunikuje całemu światu, że rozpoczyna skanowanie, i szuka znanych jej AP. Raczej AP cały czas rozgłaszają, że są dostępne i gdy karta zauważy znany punkt łączy się do niego. Też bez fanfar.

@tanaka: niestety, nie masz racji. Hosty przy starcie wysyłają w eter pytania o znane im SSID. To umożliwia poznanie historycznych sieci z jakimi się łączyły, a następnie podstawienie fake-AP.

A skąd fake-AP będzie wiedział jakie ma ustawić hasło do WiFi? Ustawi sieć otwartą bez hasła i głupi telefon/komputer podłączy się tam?

Jestem podsłuchiwany, jestem kimś ważnym, powieszę się albo mnie zastrzelą.

[…] tym, na ile sposobów jako społeczeństwo jesteśmy inwigilowani pisaliśmy już wiele razy. Naprawdę wiele. Ale kto by przypuszczał, że do zbierania […]

Re „każdy […] może sobie zbudować inwigilującą posiadaczy telefonów komórkowych infrastrukturę (sieci reklamowe w Londynie już z niej korzystają)” – i to jest ten trzeci rodzaj prawdy, o ile nie podasz nazw tych sieci :)

Linkujesz w tym cytacie do „Ten kosz na śmieci cię śledzi” opublikowanym 18 sierpnia, gdzie napisano: „I tak docieramy do marketingowców z Londynu, którzy zainstalowali podobne do CreepyDOL-a czujniki w 12 miejskich koszach na śmieci. Celem było zmapowanie zachowania właścicieli telefonów (gdzie dana osoba lubi jadać, jak długo średnio przebywają klienci w danym sklepie, ile czasu mija pomiędzy ich kolejnymi wizytami, czy poruszają sie samochodem i przekraczają prędkość, czy to kobieta — wejście do damskiej przebieralni).”

Otóż jak donosi Quartz[1] kosze zostały zainstalowane (1) w czasie przygotowań do Olimpiady (2) wyłącznie w City of London (mała dzielnica), a nie w mieście Londynie, (3) w liczbie stu (4) kilka miesięcy temu w dwunastu z nich zamontowano urządzenia zbierające dane o widocznych urządzeniach przenośnych korzystających z wifi (5) firma, która zainstalowała kosze, zaczęła oferować możliwość zebranych przez nie danych.

Jakich danych? Ano, zgodnie z oświadczeniem dostępnym pod linkiem [1] – zagregowanych. Urządzenia mają (miały) potencjalne możliwości wykraczające poza zbierane dane.

I (6) 13 sierpnia City of London zażądało zaprzestania zbierania danych[2]

Zatem, do meritum:

– to była przeszłość już w momencie pisania zalinkowanego artykułu, więc trudno pisać w czasie teraźniejszym

– faktyczne dane „widziane” przez urządzenia były pewnie tak jak muwio ludzie, ale „na zewnątrz” wykorzystywano zagregowane.

Dziękuję za uwagę, zawsze do usług w służbie Precyzji ;)

O.

[1] http://qz.com/114174/city-of-london-halts-recycling-bins-tracking-phones-of-passers-by/

[2] http://www.cityoflondon.gov.uk/about-the-city/what-we-do/media-centre/news-releases/2013/Pages/city-orders-waste-bin-data-collection-to-stop.aspx

łatwe do namierzenia i podsłuchu są smartfony google i iphony plus dostep do danych maja google i apple

[…] Fałszywy BTS ($40 000 USD) […]

[…] podsłuchu telefonów komórkowych opisaliśmy szczegółowo kilka tygodni temu. Teraz w internecie pojawiła się aplikacja, której […]

[…] Dzięki takiem ustawieniu adresów DNS-ów na szytwno, twój komputer podczas podpinania do sieci nie pobierze ustawień DNS z routera (jakiekolwiek one by nie były). To uniemożliwi atak, jeśli ktoś kiedyś podmieni adresy DNS na routerze na złośliwe, albo kiedyś przez nieuwagę podepniesz się do złośliwej sieci Wi-Fi. […]

[…] działania wpisują się w ramy standardowych praktyk wywiadowczych każdego kraju; przykładowo NSA podsłuchiwać miała aż 35 przywódców innych krajów, a z kolei Rosjan podejrzewano o takie praktyki już na szycie G20. I nie ma co się dziwić […]

[…] sprzętu skorzystano do przeprowadzenia akcji reklamowej. Część z czytelników obstawiała fałszywego BTS-a lub IMSI-Catchera, ale naszym zdaniem było to zwykłe wysyłanie wiadomości przez Bluetooth (tańsze i legalne, w […]

[…] Oczywiście pierwszym nasuwającym się na myśl skojarzeniem będzie szpiegostwo i chęć inwigilacji posłów. Ale przecież to można robić bardziej dyskretnie… […]

[…] 3 sposoby na podsłuch telefonu […]

Panowie czytam wasz niebezpiecznik, uważam że macie ŁEB!!!

[…] nie informuje jednak o niczym nowym — wielokrotnie pisaliśmy już o atakach z fałszywym hotspotem wykorzystujących właśnie tę techni…. Co więcej, takie zachowanie jest charakterystyczne nie tylko dla telefonów z Androidem, ale […]

[…] zarówno na poziomie operatora GSM (służby) jak i wykonując atak MITM (każdy, kto dysponuje IMSI Catcherem). Aby uzyskać token z lokalnej aplikacji na telefonie, trzeba nie tylko mieć do niego dostęp […]

[…] można “obejść” poprzez wykradzenie z komputera użytkownika klucza parującego (NSA działała właśnie w ten sposób) lub wygenerowanie samego klucza (atak brute-force) albo zwykłe przekonfigurowanie iPhone’a […]

[…] Szczerze mówiąc, nie do końca widzimy potrzebę włamywania się na dany telefon, aby wysłać na niego SMS-a… Dziennikarze zapewne mieli na myśli podstawienie fałszywego BTS-a i przechwycenie połączeń żydowskich smartphonów z siecią GSM — tego typu działania to nic nowego, realizują je coraz tańsze IMSI Catchery, których zasadę działania w szczegółach już wielokrotnie poruszaliśmy na łamach Niebezpiecznika. […]

Wiecie co, a ja używam właśnie tableta do rozmów. Może w ten sposób uniknę głupich podsłuchów. W pracy mam gorąco, musiałem jakoś się zabezpieczyć :P. Wybrałem do tego Smartgroschen, w miarę tani, dobry,intuicyjny. Żonie też tak zrobiłem i razem mam za darmo, a podsłuch mam nadzieję, że z głowy

Przebywam w anglii a kiedy dzwonie do polski mam echo w sluchawce, często musze wybierac nr 2 razy.nawet jak jestem w polsce to tez slychac podwojny glos rozmowcy i moj.czy to znaczy, że jestem na podsluchu? Nic takiego sie nie dzieje kiedy dzwonie na angilskie numery. Co moge zrobic, zeby dowiedziec sie kto podsluchuje? Prosze o odpowiedz.

[…] GSM na konkretnego abonenta. W szczegółach pracę IMSI Catchera opisaliśmy w artykule pt. “3 sposoby na podsłuch telefonu komórkowego“. Tak się zresztą składa, że Verint sprzedaje również IMSI Catchery, co opisywaliśmy […]

Ja wiiem kto mnie inwigiluje ale jak to odwrucić albo zablokować wyłączyć?

[…] A raczej możliwości ich podsłuchania. Listę potencjalnych telefonów pozyskano ze zdjęć gabinetu premiera podczas różnych okazji. Ciekawa lektura, która powstała na skutek skandalu podsłuchowego Angeli Merkel przez NSA (wtedy my też napisaliśmy artykuł o tym jak na 3 sposoby można podsłuchiwać każdy smartphone). […]

A jeżeli kot też współpracuje ze służbami? ……

“Aktualizuj oprogramowanie i system operacyjny twojego telefonu” – znaczy aktualizuj backdoory firmowo zainstalowane na smartfonie?

[…] ile namierzanie telefonów komórkowych nie jest nowym tematem i przez służby stosowane jest od dawna (także we współpracy z operatorami GSM), to latanie nad […]

[…] z podsłuchiwaniem przez NSA telefonu Angeli Merkel. Kilka miesięcy temu snuliśmy hipotezy jak technicznie mogli to zorganizować Amerykanie. Dziś sytuacja, choć w bardziej bezczelnym wydaniu, powtarza się w Norwegii. Najbardziej znani […]

[…] Jako, że kody nie są przesyłane przez sieć GSM, a generowane wprost na urządzeniu, nie można ich podsłuchać. A SMS-y podsłuchiwać można. […]

[…] nie mamy takiej pewności. Oczywiście telefony komórkowe można podsłuchiwać (tu opis 3 sposobów), można fałszować numer przychodzący połączenia (por. spoofing GSM), ale zdalne […]

Drugi przykład to kompletna bzdura. Każde urządzenie weryfikuje czy się łączyło do danej sieci po paru detalach, a nie tylko po SSID. Weryfikowana ofc jest SSID, ale też BSSID i forma autoryzacji. Jeśli wszystkie 3 rzeczy się zgadzają, następuje próba autoryzacji. Tak więc “hakierek” który zna nazwę SSID sieci do której się łączymy w hotspotach, może sobie robić AP ile chce.

Zdziwilbys sie ;)

[…] użytkowników Androida, która monitoruje komunikaty sieciowe i na tej podstawie ostrzega przed możliwymi atakami (w tym także podsłuchem poprzez IMSI […]

No dobrze, mam jaskółkę, mam więcej niż pewność -poinformowano mnie o tym. czytają moje maile, smy, podsłuchują i nagrywają moje rozmowy – podali mi ich szczegóły- w celu zaszczucia.

czemu? popełnili na mnie przestępstwo i inwigilują czy dzwonie na policje czy nie. w przypadku dzwonienia groza śmiercią…nie żartują.

pytanie brzmi: JAK odłączyć sie od jaskółki, tzn. co zrobić aby każda moja rozmowa i sms nie byl przez nich czytany?????

He, są nawet już gotowe specjalne telefony z oprogramowaniem pozwalających kontrolować to co dana osoba robi na telefonie: http://www.alfatronik.com.pl/podsluch-tel-komorkowych-aandroid-aspyphone-android-rec-c-11_190_211.html

czy możecie mi odpowiedzieć jak znaleźć jaskolke w smartfonie, czy mogę to sama zrobić i czy jest to w miare proste? dzięki. majka

WItam,

sprawa jest troche dziwna. W ciagu ostatniego roku (wiosna,lato, jesien) zdarzalo mi sie w nocy przy otwartych oknach czuc dym papierosowy, jako , ze sam pale myslalem, ze to z moich ubran cos mi zalatywalo. Ostatnio moja dziewczyna schodzac do garazu palila papierosa i jakiez bylo moje zdziwienie kiedy po minucie poczulem to samo co kilka poprzednich razy. Jest to wysoce niepokojace poniewaz mieszkamy troche na uboczu.

Pomyslalem, ze skoro ktos podchdzi na tyle blisko bym poczul dym, to pewnie i jego telefon lapie moje wifi, czy mozecie mi zaproponowac jakies rozwiazanie po ktorym :

1. mogl bym byc ostrzegany, ze w zasiegu wifi jest nowe urzadzenie

2. jakas inna prosta metoda na wylapanie obcego sygnalu gsm z tel znajdujacego sie wokol domu, a moze zczytanie jakis informacji o nim ?

dodam, ze najblizsi sasiedzi mieszkaja 100m od nas

cisco meraki

Co zrobic jesli wiem, ze jestem inwigilowana? jak usunac ten program?

witam. czy można zgrać rozmowy i smsy z androida np. 1 rok wstecz?

[…] 3 sposoby na podsłuch telefonu komórkowego …i rady jak podsłuchu uniknąć […]

Witam, przeczytalam artykol I wszystkie komentarze I w dalszym ciagu nie rozumiem.

Pisze mi odpowiedziec, czy przecietny Kowalski moze podsluchiwac zone. I like by go to kosztowalo? No i czy podlaczenie takiego podsluchu jest bardzo skomplikowane? Dodam ze nie mowie o tak zawnej zwyklej pluskwie.

[…] ktoś ma w grze w węże. Uodpornienie się na podsłuch telefonu to nie jest łatwa sprawa (por. 3 sposoby na podsłuch telefonu) a uodpornienie się na wszystkie możliwe ataki na smartfony to w zasadzie mission impossible. […]

Odpowiadam wszem i wobec że podsłuchiwanie żony jest dozwolone. Pod warunkiem że to Twoja żona. I że Ci pozwala. Amen

witam

moj tel jest na podsuchu nawet po wyjeciu karty sim i wprowadzeniu go w tryb samolotowy, nie wiem co mam robic,chodzi o sprawe rozwodowa.

W jaki sposób możliwe byłoby dołączenie się do rozmowy telefonicznej i komentowanie jej tak aby słyszała to tylko jedna ze stron albo obie?

[…] Podsumowując. Służby są od tego żeby wykradać cudze informacje. I chronić swoje informacje. Więc jest naturalne, że jeśli krajowi X nie jest po drodze z krajem Y, to nie powinien mieć sprzętu kraju Y w swojej infrastrukturze. I na odwrót. To kwestia polityczna a nie techniczna. Chodzi o zaufanie. Służby kraju Y mogą od producenta szybciej dowiedzieć się o krytycznym problemie w sprzęcie firmy Y niż służby kraju X. I jest ryzyko, że “rządowi hackerzy” kraju Y tym błędem dojadą infrastrukturę kraju X. Co innego, jeśli kraje się “lubią”. No chyba, że to Amerykanie — oni hackują wszystkich, nawet przyjaciół (patrz podsłuchiwanie Angeli Merkel przez NSA). […]